Hackerii pot transforma un cablu din interiorul unui computer într-o antenă improvizată, care poate transmite în secret date sensibile, chiar și de la dispozitive „etanșe”, care nu sunt conectate la internet în mod deliberat.

Deși calculatoarele etanșe sunt utilizate în mod uzual de serviciile de securitate guvernamentale și de sistemele cheie de control a infrastructurii pentru a împiedica accesul hackerilor de la distanță, asta nu înseamnă că extragerea de date este imposibilă.

Mordechai Guri din cadrul Universității Ben-Gurion din Negev, Israel, a lucrat ani de zile pentru a dezvolta o serie de atacuri de tip proof of concept, care folosesc diferite componente din computere sub formă de transmițători. În trecut, el a reușit să extragă informații prin codificarea acestora în ajustări rapide ale luminozității ecranului, schimbări deliberate de temperatură în interiorul unei mașini sau aprinderea și stingerea rapidă a unor LED-uri.

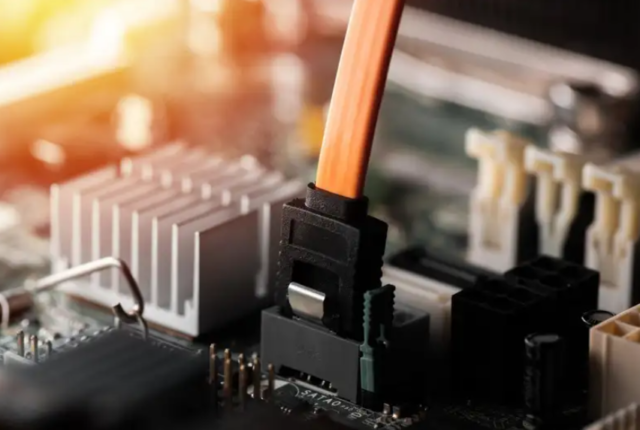

Cel mai recent atac al lui Guri se concentrează pe cablurile Serial Advanced Technology Attachment (SATA), care fac legătura între unitățile CD, DVD și hard disk-uri și placa de bază a majorității computerelor. El a descoperit că prin crearea deliberată a unei serii foarte specifice de citiri sau scrieri de date superflue de pe sau către unități, cablurile pot crea o undă radio cu o frecvență de aproximativ șase gigaherți. Aceasta ar putea fi folosită pentru a codifica și transmite date unui hacker aflat la o distanță de câțiva metri.

Forțarea unui computer să creeze aceste semnale de unde radio ar implica instalarea unui program malware, pe care Guri îl numește SATAn, pe sistemul etanș, ceea ce ar putea părea o provocare, dar care este un lucru posibil. În cadrul unui raport publicat în anul 2021 de compania de securitate ESET se susține că deși există cel puțin 17 programe malware care vizează mașinile etanșe, acestea se bazează foarte mult pe unități USB pentru a infecta mașinile. De asemenea, programele folosesc unități USB pentru eliminarea ulterioară a datelor, care sunt transmise înapoi atacatorului odată ce unitatea este conectată la o mașină cu acces la internet.

În raport se susține faptul că doar un singur sistem malware, cunoscut sub numele de BadBIOS, a folosit canale ascunse similare cu SATAn pentru a transmite date. Totuși, existența sa este aprig dezbătută de cercetători.

Guri a declarat faptul că deși nu știe dacă în lumea reală au loc atacuri similare cu SATAn, ele sunt complet plauzibile. „Acest atac este foarte posibil, deoarece în toate sistemele, precum stațiile de lucru și serverele, există hard disk-uri. În plus, malware-ul utilizează operațiuni legitime de citire și scriere pe hard disk, care sunt foarte dificil de detectat și identificat ca fiind rău intenționate”, a adăugat acesta.

El este de părere că montarea unei cuști Faraday în jurul computerului, care oprește toate semnalele electromagnetice, ar preveni acest tip de atac. Totuși, pentru majoritatea aplicațiilor, acest lucru pur și simplu nu este practic. O altă măsură potențială ar fi crearea constantă de zgomot prin citirea și scrierea datelor superflue pe hard disc. Totuși, această soluție vine cu dezavantajul că provoacă uzură excesivă a componentei.